Was ist Informationssicherheit / ISMS - Definition, Ziele und Aufbau

Unter einem Informationssicherheitsmanagementsystem (ISMS – englisch: Information Security Management System) nach der ISO 27001 versteht man die systematische Herangehensweise an die Gewährleistung der Informationssicherheit. Der Begriff setzt sich dabei aus den Begriffen Informationssicherheit sowie Managementsystem zusammen. Ein Managementsystem bedeutet in diesem Fall die Herangehensweise und Umsetzung von Unternehmenszielen und der Unternehmenspolitik. Informationssicherheit steht für die Sicherheit, Vertraulichkeit sowie Integrität von Informationen und Daten.

Innerhalb eines ISMS gemäß ISO 27001:2022 definieren Sie Prozesse, Methoden und Sicherheitsmaßnahmen, mit denen Sie die Sicherheit von Informationen und Daten kontrollieren und optimieren können. Bei der Umsetzung eines Managementsystems für Informationssicherheit ist auch das Verhalten der obersten Leitung wichtig. Nur, wenn diese die Informationssicherheit überzeugend vorlebt, kann so das Verhalten der Mitarbeiter beeinflusst werden. Die Bereitschaft zur aktiven Beteiligung bildet die Voraussetzung für ein funktionierendes ISMS. Neben der obersten Leitung gibt es weitere wichtige Rollen im Informationssicherheitsmanagement. So ist zum Beispiel der Informationssicherheitsmanagementbeauftragte verantwortlich für dessen Führung und Betreuung.

Wie lautet die Definition von Informationssicherheit?

Informationssicherheit bezieht sich auf den Schutz von Informationen und Daten (Datenschutz) vor unbefugtem Zugriff, Veränderung, Verlust oder Diebstahl. Es handelt sich um ein Prozess- und Managementkonzept, das darauf abzielt, die Vertraulichkeit, Integrität und Verfügbarkeit von Informationen zu gewährleisten. Informationssicherheit umfasst dabei die Anwendung von Technologien, Verfahren, Richtlinien und Kontrollen, um Informationen und Daten zu schützen.

Informationssicherheit ist besonders wichtig in Organisationen und Unternehmen, die sensible Informationen verwalten, wie zum Beispiel personenbezogene Daten, geistiges Eigentum oder finanzielle Daten. Ein effektives Informationssicherheitsmanagement kann dazu beitragen, Verluste oder Schäden durch Sicherheitsvorfälle zu minimieren und das Vertrauen in die Organisation und ihre Geschäftsprozesse zu stärken. Informationen sind für Unternehmen demnach wichtige Werte. Diese unterliegen einer Vielzahl von Bedrohungen. Hierzu zählen unter anderem Fahrlässigkeit, Spionage, Betrug, Vandalismus, Feuer oder auch Hochwasser. Die Informationssicherheit hilft uns, die daraus resultierenden Risiken zu reduzieren oder zu eliminieren.

Alle unsere YouTube Videos finden Sie hier auf dem YouTube Kanal der VOREST AG!

Was ist die Norm ISO 27001 für ein Informationssicherheitsmanagementsystem?

Bei der DIN EN ISO/IEC 27001 handelt es sich um eine internationale Norm, die Unternehmen bei der Gewährleistung der Informationssicherheit unterstützt. Dabei legt die Norm Anforderungen an die Implementierung, Betreuung sowie laufende Verbesserung eines Informationssicherheits-Managementsystems fest. Ziel des Standards ist es, dass Unternehmen die Informationssicherheit systematisch managen. Die Anwendung kann dabei an die Anforderungen der jeweiligen Organisation angepasst werden (z.B. hinsichtlich der Komplexität ihrer Systeme etc.).

Bei der Umsetzung der Norm haben Organisationen die Möglichkeit, die ISO/IEC 27001 als Leitfaden für die Einführung des ISMS zu nutzen. Streben sie dabei eine Zertifizierung des Managementsystems an, müssen die Anforderungen erfüllt sein.

Was sind die Vorteile eines ISMS?

Ein wichtiger Vorteil eines Informationssicherheits-Managementsystems ist zunächst das Hohe Niveau der Daten- und Informationssicherheit. Ein Informationssicherheitsmanagementsystem ermöglicht es Ihnen, sensible Informationen vor Angriffen zu schützen. Somit senken Sie auch das Risiko für den Missbrauch von Daten. Das ISMS bietet Ihnen die Möglichkeit, Schwachstellen rechtzeitig zu erkennen und entsprechende Maßnahmen abzuleiten. Natürlich gewinnen Sie dadurch auch das Vertrauen Ihrer Kunden. Vor allem durch die Zertifizierung Ihres Managementsystems für Informationssicherheit können Sie Ihren Kunden nachweisen, dass Ihr ISMS funktionsfähig ist und Informationen vor einem unberechtigten Zugriff geschützt sind.

Sollte es doch mal zu einem Vorfall kommen, gewährleistet das Informationssicherheitsmanagementsystem, dass Ihr Unternehmen schnell wieder handlungsfähig wird. Grund hierfür ist die Einführung eines Notfallplans, der einen zentralen Bestandteil des ISMS bildet. Auch Schäden sowie damit verbundene Kosten werden so minimiert.

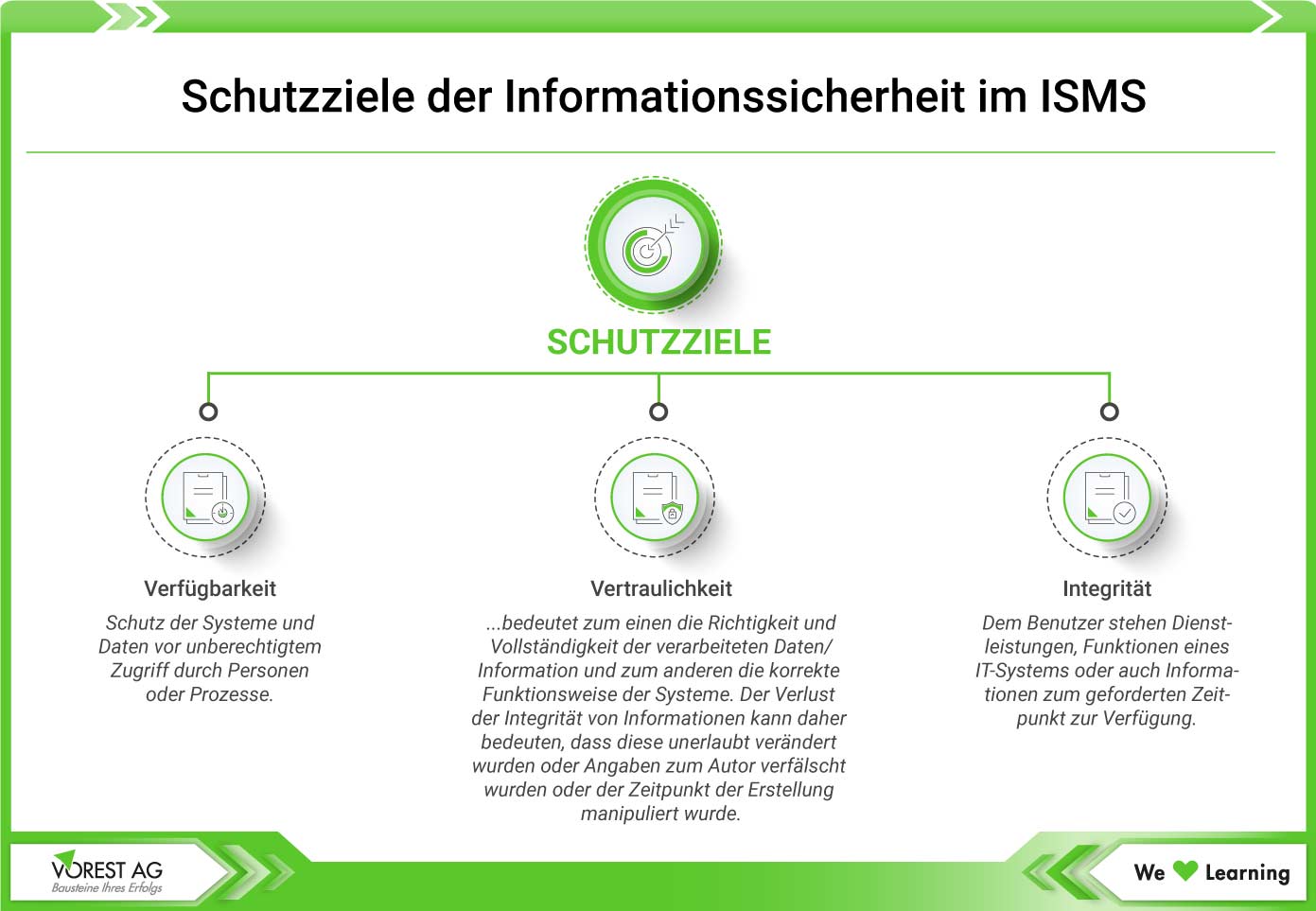

Was sind die Schutzziele der Informationssicherheit?

Bei den Schutzzielen der Informationssicherheit, die auch in einem ISMS nach ISO 27001 betrachtet werden, handelt es sich um die zentralen Sicherheitsanforderungen an Informationen. Die drei primären Schutzziele sind dabei Vertraulichkeit, Integrität und Verfügbarkeit. Diese werden wir uns im Folgenden kurz erläutern:

- Vertraulichkeit

Hierbei geht es um den Schutz der Systeme und Daten vor unberechtigtem Zugriff durch Personen oder Prozesse. Das heißt, dass Informationen nur an die vorgesehenen Personen gelangen und nicht durch Dritte eingesehen werden können. - Integrität

Integrität bedeutet einerseits die Richtigkeit und Vollständigkeit der verarbeiteten Daten bzw. Information. Ebenso geht es hier aber auch um die korrekte Funktionsweise der Systeme. Der Verlust der Integrität von Informationen kann daher bedeuten, dass diese unerlaubt verändert wurden oder Angaben zum Autor verfälscht wurden oder der Zeitpunkt der Erstellung manipuliert wurde. - Verfügbarkeit

Bei diesem Schutzziel geht es darum, dass Systeme und Informationen den befugten Benutzern zum geforderten Zeitpunkt zur Verfügung stehen. Durch einen Systemausfall kann es beispielsweise vorkommen, dass wichtige Informationen oder Daten nicht abrufbar sind und Prozesse somit unterbrochen werden. Unternehmen sollten daher besonders solche Systeme bzw. Informationen vor Ausfällen und Angriffen schützen, die für die Funktionsfähigkeit der Prozesse unerlässlich sind.

Welche Ausbildung benötigen Sie zur Implementierung, Betreuung und Weiterentwicklung Ihres ISMS?

Mit unseren Schulungen im Informationssicherheitsmanagement können Sie sich umfassend fortbilden. Von der Einführung eines Informationssicherheitsmanagementsystems, über den internen Auditor, dem ISMS-Beauftragten bis hin zum anerkannten externen Auditor gemäß ISO/IEC 27001 - wir bilden Sie praxisorientiert fort. Einige unserer Schulungen sind bereits als E-Learning Kurs verfügbar und können zudem direkt im Unternehmen oder daheim durchgeführt werden.

Sie wünschen sich ein extra auf Ihre Bedürfnisse ausgerichtetes Seminar zur IT Sicherheit und den Prozessen in Ihrem Unternehmen? Mit unseren Inhouse Schulungen kommen wir zu Ihnen und schulen Sie zu Ihrem Wunschthema. Wir stehen auch gerne beratend zur Seite - sprechen Sie uns einfach an.

Kursvideo

Schritt

Seminartitel

Kursformen

Zertifikat

Informationen

So gelingt Ihnen der ISMS Aufbau gem. ISO 27001

Wie auch bei anderen Managementsystemen folgt die Einführung eines ISMS dem PDCA Zyklus. Dieser PDCA-Zyklus besteht aus den 4 iterativen Phasen Plan, Do, Check und Act (im Deutschen: Planen, Umsetzen, Überprüfen und Handeln). Die 4 Phasen werden nacheinander durchlaufen und wiederholen sich. In der Plan-Phase planen Sie sicherheitsrelevante Prozesse, ermitteln Schwachstellen und legen den aktuellen Zustand fest. Mit der Do-Phase werden die geplanten Maßnahmen umgesetzt. In der Check-Phase steht die Überprüfung der Wirksamkeit der Maßnahmen im Vordergrund. Im letzten Schritt, der Act-Phase, etablieren Sie wirksame Prozesse als Standard und schaffen so einen guten IT-Grundschutz. Auf Prozesse, die nicht wirksam sind, müssen Sie entsprechend reagieren.

Im Folgenden stellen wir Ihnen die wichtigsten Schritte vor, mit denen Sie Ihr ISMS gem. ISO 27001 einführen und anschließend betreuen, überwachen und verbessern können.

Schritt 1 - Anforderungen an die Informationssicherheit identifizieren

Neben den Anforderungen der Norm müssen Sie zunächst auch die Anforderungen, die Ihr Unternehmen selbst, interessierte Parteien sowie Behörden an die Informationssicherheit stellen, identifizieren. Anschließend erfolgt die Festlegung der Informationssicherheitspolitik. Hierbei handelt es sich um eine formale Erklärung, in der die oberste Leitung die übergeordneten Informationssicherheitsziele kommuniziert.

Schritt 2 - Beurteilung von Informationssicherheitsrisiken

Anschließend beurteilen Sie Risiken, die die Informationswerte Ihrer Organisation betreffen. Hierbei sollten Sie mögliche Bedrohungen, Schwachstellen der Informationswerte und die Wahrscheinlichkeit, dass eine Bedrohung eintritt, bewerten. Welche Methode Sie zur Beurteilung der ISMS Risiken nutzen, ist in der ISO 27001 dabei nicht vorgeschrieben. Sie sollten aber sowohl die Methodik als auch die Ergebnisse der Risikobeurteilung dokumentieren.

Schritt 3 - Informationssicherheitsrisiken behandeln

Im dritten Schritt geht es anschließend um den Umgang mit ermittelten Risiken. Hierfür müssen Sie zuerst festlegen, welche Risiken nicht so schwerwiegend sind, sodass Sie diese akzeptieren können. Risiken, die nicht akzeptiert werden können, müssen Sie dann mithilfe geeigneter Maßnahmen auf ein Minimum reduzieren. Prüfen Sie hierzu zunächst, ob nicht bereits Schutzmaßnahmen bestehen. So sparen Sie nicht nur Zeit, sondern auch Kosten.

Schritt 4 - Schutzmaßnahmen auswählen und umsetzen

Ziel der Auswahl geeigneter Sicherheitsmaßnahmen sollte sein, dass die Maßnahmen die Risiken auf ein akzeptables Niveau senken. Berücksichtigen Sie an dieser Stelle auch Anforderungen und ggf. Beschränkungen durch Gesetze. Außerdem sollten die Maßnahmen im Einklang mit den Zielen Ihrer Organisation stehen und das Verhältnis zwischen den Kosten der Umsetzung im Vergleich zur Verminderung der Risiken muss ausgewogen sein. Wichtig ist dabei auch, dass Sie die zu erwartenden Verluste durch dem Eintritt Risiken mit den Umsetzungskosten abwägen. Sind die Investitionskosten der Sicherheitsmaßnahmen um ein vielfaches höher als die Verlusterwartung, sollten Sie die Maßnahmen nochmals überdenken.

Schritt 5 - Kontinuierliche Überwachung und Bewertung der Leistung des ISMS

Sowohl die Informationssicherheitsleistung als auch das Informationssicherheits-Managementsystem müssen regelmäßig überwacht, analysiert und bewerten werden. Durch interne Audits können Sie zudem prüfen, ob Ihr Energiemanagementsystem die Anforderungen des Standards ISO/IEC 27001 erfüllt. Durch interne Audits findet eine regelmäßige, nachhaltige Prüfung des gesamten Systems statt. Dabei prüft der interne Auditor auch, ob angemessene Maßnahmen zur Risikobehandlung definiert sind. Stellt der Auditor Nicht-Konformitäten mit den Normanforderungen fest, müssen Sie entsprechende Korrekturmaßnahmen festlegen und Vorkehrungen zur Vorbeugung treffen.

Auch die Managementbewertung durch die oberste Leitung ist Teil der Überwachung des ISMS. Dabei bewertet das Management in regelmäßigen Abständen das Informationssicherheits-Managementsystem. Im Fokus eines solchen „Management Review“ sollten dabei die Eignung, Angemessenheit und Wirksamkeit des Systems stehen. Die Ergebnisse der internen Audits werden als Basis der Managementbewertung herangezogen. Anschließend legt die oberste Leitung das weitere Vorgehen zur Informationssicherheit fest.

Schritt 6 - Fortlaufende Verbesserung des Managementsystems

Durch die kontinuierliche Verbesserung (KVP) Ihres ISMS tragen Sie zu einer Erhöhung der Informationssicherheitsziele – Vertraulichkeit, Integrität sowie Verfügbarkeit – bei. Die Ergebnisse aus den ISO 27001 Audits sowie der Managementbewertung bilden dabei die Grundlage für die fortlaufende Verbesserung. Natürlich reicht es nicht aus, Nicht-Konformitäten abzustellen. Ebenso müssen Sie funktionierende Schutzmaßnahmen standardisieren. Prüfen Sie, ob funktionierende Maßnahmen nicht noch weiter verbessert werden können.

Passende Blogbeiträge zum Thema:

Entdecken Sie auch unsere Blogbeiträge zur Informationssicherheit ISO 27001 sowie dem Datenschutz und erhalten Sie Expertenwissen unter anderem zu diesen Themen:

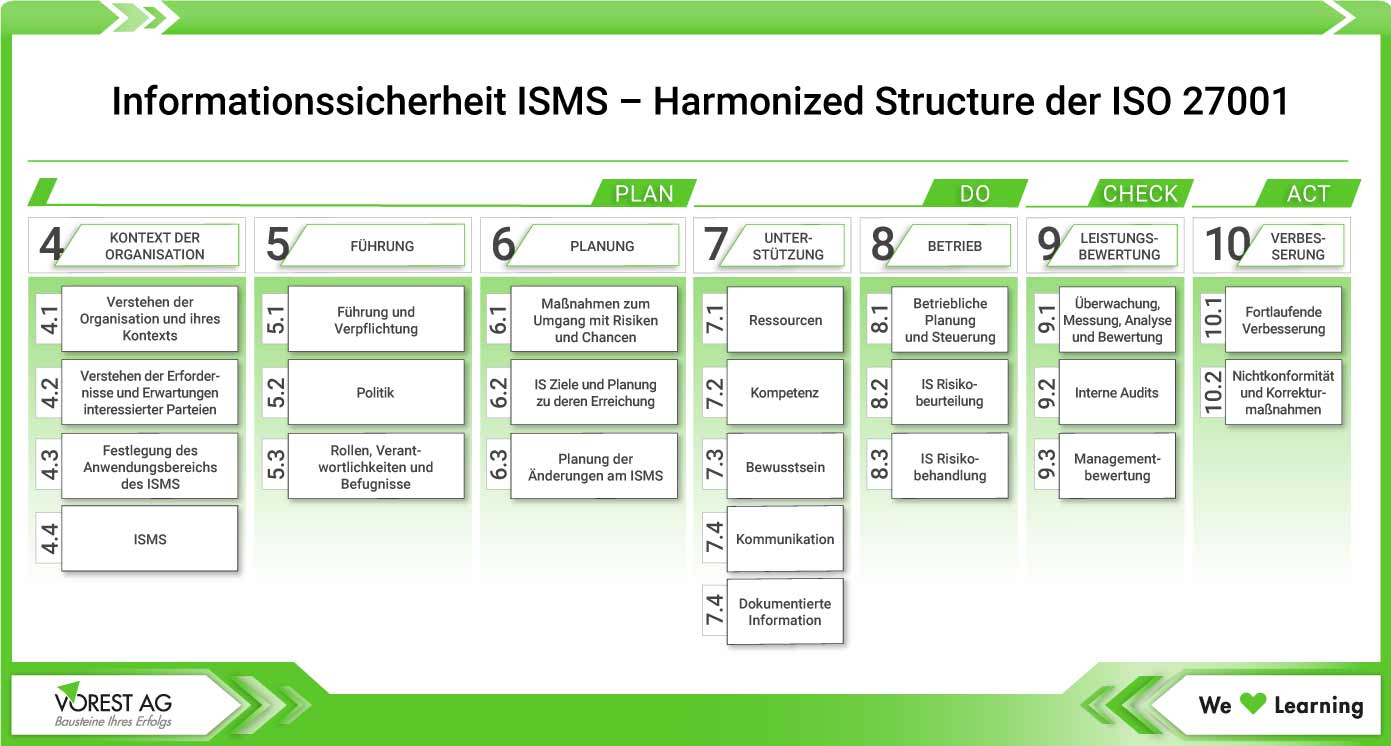

Wie ist die ISO 27001 zum Management der Informationssicherheit aufgebaut?

Auch die ISO 27001:2022 baut auf der für alle modernen Management Systemen einheitlichen High Level Structure (HLS) auf. Diese High Level ist fest definiert und umfasst 10 Abschnitte. Die Abschnitte richten sich dabei nach dem PDCA Zyklus. Sie können also den Phasen Plan, Do, Check und Act zugeordnet werden.

Die 10 Abschnitte der Norm

Im Folgenden stellen wir Ihnen die Grundstruktur vor. Die ersten drei Abschnitte dienen dabei als Einleitung. Die Abschnitte 4 bis 10 umfassen dagegen die normativen Anforderungen und sind den Phasen des PDCA-Zyklus – Plan, Do, Check, Act – zugeordnet.

Abschnitte 1 - 3 - Einleitung

- Anwendungsbereich

Der erste Abschnitt umfasst die Motivation der Norm. Ebenso zeigt dieser Abschnitt, von welchen Unternehmen die Norm angewendet werden kann. - Normative Verweisungen

Im zweiten Abschnitt finden Sie Verweise auf ergänzende Normen. Die ISO 27001 verweist beispielsweise auf die ISO/IEC 27000. - Begriffe

Auch in diesem Abschnitt wird auf die ISO/IEC 27000 verwiesen. Diese führt das im Bereich des ISMS verwendete Vokabular auf und hilft somit, die Verständigung in diesem Themenbereich auf eine einheitliche Basis zu stellen.

Abschnitte 4 - 10 - normative Anforderungen der ISO 27001 an das ISMS

- Kontext der Organisation

Dieser Abschnitt fordert von Ihnen Festlegungen, die die Rahmenbedingungen des ISMS betreffen. So müssen Sie hier das eigene Umfeld sowie die interessierten Parteien und deren Anforderungen analysieren. Daher umspannt der Abschnitt 4 den kompletten PDCA Zyklus und hat einen Einfluss auf alle weiteren Abschnitte. - Führung

Abschnitt 5 definiert die Aufgaben der obersten Leitung, die die Verantwortung für das ISMS trägt. So ist das Management z.B. für die Definition der Informationssicherheitspolitik und -ziele zuständig und muss sicherstellen, dass diese im Einklang mit der strategischen Ausrichtung der Unternehmens stehen. - Planung

Im sechsten Abschnitt finden Sie Anforderungen zum Risikomanagement und zur Festlegung von Zielen zur Informationssicherheit. Dabei geht es im Speziellen um die Risikoeinschätzung. So müssen Sie beurteilen, welche externen sowie internen Risiken sich auf die Informationssicherheit auswirken können. Diese sind zu bewerten und entsprechende Maßnahmen abzuleiten. Dieser Abschnitt befindet sich in der Planungsphase des PDCA-Zyklus. - Unterstützung

Dieser Abschnitt befindet sich in der Durchführungsphase PDCA-Zyklus (Do) und regelt alle "begleitenden" Prozesse. Hierzu zählen Aspekte wie Kompetenzen, Ressourcen und Kommunikation. Aber auch die Anforderungen an die Dokumentation des ISMS sind hier zu finden. - Betrieb

Ebenfalls zur Durchführungsphase gehört Abschnitt 8 der Norm. Dieser regelt das Tagesgeschäft und befasst sich mit der Planung, Implementierung und Kontrolle von Prozessen sowie der Risikobeurteilung und der Risikobehandlung der Informationssicherheit. - Bewertung der Leistung

Mit dem neunten Abschnitt wechseln wir schließlich in die Check-Phase des PDCA-Zyklus. Dabei geht es hier hauptsächlich um die Wirksamkeitsüberprüfung in Form von internen Audits und der Managementbewertung. - Verbesserung

Der letzte Abschnitt behandelt die Verbesserung und befindet sich in der Act-Phase des PDCA-Zyklus. Hauptaspekte sind hier der Umgang mit Nichtkonformitäten sowie die kontinuierliche Verbesserung. Grundlage für diesen Abschnitt ist der Ansatz, aus Fehlern zu lernen und Verbesserungspotenziale aufzudecken.

Alle unsere YouTube Videos finden Sie hier auf dem YouTube Kanal der VOREST AG!

Anhang A

Eine Besonderheit des Standards ist der Anhang A. Dieser hat einen normativen Charakter, er ist bei Umsetzung der Norm somit genauso zu berücksichtigen, wie der Text der ISO 27001 selbst. Inhaltlich ist der Anhang A allerdings an der ISO 27002 ausgerichtet. Diese dient als „Hilfestellung“ und Basis zur Entwicklung von organisationseigenen Verfahren und Regelungen und enthält Ratschläge, die die Implementierung der Maßnahmen unterstützen sollen. Deshalb beginnt Anhang A auch mit der Nummerierung A.5, da die ISO 27002 in den Abschnitten 0 bis 4 allgemeine Beschreibungen beinhaltet.

Im Folgenden finden Sie eine kurze Inhaltsübersicht über den Anhang A, wobei die Punkte mitunter mehr als 30 Unterpunkte haben, daher gehen wir an dieser Stelle nicht näher auf die einzelnen Inhalte eingehen:

- A.5 Organisatorische Kontrollen (Organizational controls)

- A.6 Personenbezogene Kontrollen (People controls)

- A.7 Physische Kontrollen (Physical controls)

- A.8 Technologische Kontrollen (Technological controls)

Wie erfolgt die ISO 27001 Zertifizierung des ISMS?

Haben Sie Ihr Informationssicherheitsmanagementsystem eingeführt, können Sie dieses anschließend auch zertifizieren. Bei einer ISO 27001 Zertifizierung handelt es sich um einen dokumentierten Nachweis einer unabhängigen Zertifizierungsgesellschaft, dass Ihr ISMS die Anforderungen des Standards erfüllt. Dadurch können Sie nach Außen glaubwürdig kommunizieren, dass das Managementsystem auch funktionsfähig ist.

Die Zertifizierung des Information Security Management Systems (ISMS) nach ISO/IEC 27001 ist ein mehrstufiger Prozess, der allgemein in folgende Schritte untergliedert werden kann:

- Vorbereitung:

Die Organisation muss sich auf die Zertifizierung vorbereiten, indem sie das ISMS entwickelt oder aktualisiert, das in Übereinstimmung mit der Norm ISO/IEC 27001 steht. Dabei müssen alle Anforderungen der Norm erfüllt werden. - Interne Überprüfung:

Vor der Zertifizierung muss eine interne Überprüfung des ISMS auf Konformität zur Norm durchgeführt werden, um sicherzustellen, dass es den Anforderungen entspricht. Eventuelle Abweichungen müssen identifiziert und behoben werden. - Auswahl der Zertifizierungsstelle:

Die Organisation muss einen unabhängigen und akkreditierten Zertifizierer auswählen, der das ISMS auditiert und zertifiziert. - Erstes Audit:

Im Rahmen des ersten Audits überprüft der Zertifizierer das ISMS der Organisation und stellt fest, ob es den Anforderungen der Norm entspricht. Die Ergebnisse des Audits werden in einem Bericht zusammengefasst und der Organisation vorgelegt. - Korrekturmaßnahmen:

Falls Abweichungen während des ersten Audits festgestellt wurden, muss die Organisation Korrekturmaßnahmen ergreifen, um diese zu beseitigen. - Zweites Audit:

Im Rahmen des zweiten Audits überprüft der Zertifizierer erneut das ISMS der Organisation, um sicherzustellen, dass alle Korrekturmaßnahmen umgesetzt wurden und das ISMS nun den Anforderungen der Norm entspricht. - Zertifizierung:

Wenn das ISMS den Anforderungen der Norm entspricht und alle Korrekturmaßnahmen umgesetzt wurden, erhält die Organisation das ISO/IEC 27001 Zertifikat. - Überwachungsaudits:

Um sicherzustellen, dass das ISMS kontinuierlich den Anforderungen der Norm entspricht, müssen regelmäßig Überwachungsaudits durchgeführt werden. Diese finden in der Regel jährlich statt.

Welche Vorlagen, Musterdokumente und Checklisten benötigen Sie im Rahmen der Informationssicherheit?

Wir bieten Ihnen verschiede Checklisten und Mustervorlagen zur ISO 27001:2022 sowie zur IT-Sicherheit, welche Sie in Ihrem Unternehmen gezielt einsetzen und somit einen IT-Grundschutz gewährleisten können. Die Vorlagen bieten Ihnen dabei praktische Unterstützung zur Umsetzung Ihres Informationssicherheits-Managementsystems. Die Vorlagen erhalten Sie dabei in einem offenen Dateiformat, sodass Sie diese auf Ihre Bedürfnisse anpassen und direkt im Unternehmen verwenden können. Mehr Informationen finden Sie in unserer Rubrik der Musterdokumente ISO 27001.

Vorlage / Vorlagenpaket

Produktart

Informationen

Was ist der Unterschied zwischen Informationssicherheit und IT-Sicherheit?

Obwohl die beiden Begriffe Informationssicherheit und IT-Sicherheit oft synonym verwendet werden, beschreiben sie doch unterschiedliche Aspekte. Dabei reicht die Sicherheit von Informationen viel weiter als die Sicherheit von IT-Technik bzw. Informationstechnik. Letztere können Sie als Teilbereich der Informationssicherheit betrachten.

IT-Sicherheit bezieht sich auf den Schutz von Computersystemen (IT-System) und Netzwerken vor unbefugtem Zugriff, Manipulation oder Diebstahl von Daten und Ressourcen. Es umfasst den Schutz von Hardware, Software, Netzwerken und Daten, um zu verhindern, dass Schäden, Missbrauch oder Angriffe stattfinden. Die IT-Sicherheit bezieht sich also auf elektronisch gespeicherte Informationen und IT-Systeme bzw. Infrastrukturen. Dabei umfasst dieser Bereich jedoch nicht nur den Schutz der technischen Verarbeitung von Informationen vor Gefahren der Datensicherheit. Vielmehr fällt auch die Funktionssicherheit darunter, also das fehlerfreie Funktionieren und die Zuverlässigkeit der IT-Systeme.

Informationssicherheit hingegen ist ein breiterer Begriff und bezieht sich auf den Schutz von Informationen in jeder Form. Es geht darum, die Vertraulichkeit, Integrität und Verfügbarkeit von Informationen sicherzustellen, unabhängig davon, ob sie elektronisch oder auf Papier gespeichert sind. Informationssicherheit umfasst daher auch physische Sicherheit, menschliches Verhalten als Schwachstelle sowie Prozesse, um sicherzustellen, dass Informationen nicht gestohlen, verändert, vernichtet oder anderweitig missbraucht werden.

Ich helfe Ihnen gerne weiter!

Kati Schäfer

Produktmanagement Training & PRO SYS

Tel.: 07231 92 23 91 - 0

E-Mail: kschaefer@vorest-ag.de

Unsere Serviceangebote im Bereich ISMS nach ISO 27001

- Ausbildungen & Weiterbildungen zum Prozessmanagement - zu allen wichtigen Themen der ISO 27001

- E-Learning Kurse - steigen Sie umfassend oder kompakt ins Thema ein!

- Inhouse-Training - wir kommen zu Ihnen ins Haus

- Musterdokumente zum Prozessmanagement - im offenen Format zur Unterstützung Ihrer operativen Tätigkeit

- Fachzeitschrift ProSys - monatliche Fachinfos inklusive Mustdokumente

- Beratung - wir unterstützen Sie und stehen Ihnen beratend zur Seite

|

Seite 0 von 0

|