Ein ISMS ISO 27001 (Informationssicherheitsmanagementsystem) ist ein systematischer Ansatz zur Verwaltung sensibler Unternehmensinformationen, sodass sie vertraulich, integer und verfügbar bleiben. Die Norm ISO/IEC 27001 ist ein international anerkannter Standard, der die Anforderungen an die Einrichtung, Umsetzung, Aufrechterhaltung und kontinuierliche Verbesserung eines ISMS definiert.

Das Ziel eines ISMS nach ISO 27001 besteht darin, Informationen wirksam vor Verlust, Diebstahl oder Missbrauch zu schützen. Dabei steht die Minimierung von Risiken im Bereich der Informationssicherheit im Mittelpunkt. Ein ISMS unterstützt Unternehmen zudem dabei, gesetzliche und regulatorische Anforderungen zuverlässig einzuhalten. Gleichzeitig trägt es wesentlich dazu bei, das Vertrauen von Kunden, Partnern und Aufsichtsbehörden in die Sicherheitsmaßnahmen und den verantwortungsvollen Umgang mit sensiblen Daten zu stärken.

Definition und Zielsetzung des ISMS nach ISO 27001

Ein Informationssicherheitsmanagementsystem (ISMS) ist ein strukturierter, ganzheitlicher Ansatz zur Planung, Umsetzung, Überwachung und kontinuierlichen Verbesserung der Informationssicherheit in einer Organisation. Es umfasst Richtlinien, Verfahren, Verantwortlichkeiten und technische sowie organisatorische Maßnahmen, um die Vertraulichkeit, Integrität und Verfügbarkeit von Informationen sicherzustellen.

Das ISMS basiert in der Regel auf einem Risikomanagementprozess, bei dem Sicherheitsrisiken identifiziert, bewertet und durch geeignete Maßnahmen kontrolliert werden. Ziel ist es, Informationen – unabhängig von deren Form (digital, physisch oder mündlich) – systematisch zu schützen und Sicherheitsanforderungen dauerhaft zu erfüllen.

Die ISO/IEC 27001 ist dabei die international anerkannte Norm der Internationalen Organisation für Normung (ISO) für das Management der Informationssicherheit. Sie legt die Anforderungen an ein ISMS fest, das darauf abzielt, Informationen systematisch zu schützen – in Bezug auf Vertraulichkeit, Integrität und Verfügbarkeit. ISO 27001 ist wichtig, weil sie Unternehmen eine nachweisbare Sicherheit gegenüber Kunden und Partnern bietet und damit das Vertrauen in den verantwortungsvollen Umgang mit Informationen stärkt. Die Zertifizierung nach diesem Standard verschafft zudem einen klaren Wettbewerbsvorteil auf dem Markt, da sie zeigt, dass Informationssicherheit strukturiert und professionell gemanagt wird. Darüber hinaus dient ISO 27001 als Grundlage für eine offizielle Zertifizierung durch externe Stellen, was insbesondere in Ausschreibungen oder Partnerschaften von Bedeutung sein kann. Nicht zuletzt hilft die Umsetzung der Norm dabei, Datenschutzvorfälle zu vermeiden – etwa im Sinne der Anforderungen der DSGVO – und somit rechtliche sowie finanzielle Risiken zu reduzieren.

Alle unsere YouTube Videos finden Sie hier auf dem YouTube Kanal der VOREST AG!

So gelingt Ihnen der ISMS Aufbau - dem PDCA Zyklus folgend

Wie auch bei anderen Managementsystemen folgt die Einführung eines ISMS dem PDCA Zyklus. Dieser PDCA-Zyklus besteht aus den 4 iterativen Phasen Plan, Do, Check und Act (im Deutschen: Planen, Umsetzen, Überprüfen und Handeln). Die 4 Phasen werden nacheinander durchlaufen und wiederholen sich. In der Plan-Phase planen Sie sicherheitsrelevante Prozesse, ermitteln Schwachstellen und legen den aktuellen Zustand fest. Mit der Do-Phase werden die geplanten Maßnahmen umgesetzt. In der Check-Phase steht die Überprüfung der Wirksamkeit der Maßnahmen im Vordergrund. Im letzten Schritt, der Act-Phase, etablieren Sie wirksame Prozesse als Standard und schaffen so einen guten IT-Grundschutz. Auf Prozesse, die nicht wirksam sind, müssen Sie entsprechend reagieren.

Im Folgenden stellen wir Ihnen die wichtigsten Schritte vor, mit denen Sie Ihr ISMS gem. ISO 27001 einführen und anschließend betreuen, überwachen und verbessern können.

Schritt 1 - Anforderungen an die Informationssicherheit identifizieren

Neben den Anforderungen der Norm müssen Sie zunächst auch die Anforderungen, die Ihr Unternehmen selbst, interessierte Parteien sowie Behörden an die Informationssicherheit stellen, identifizieren. Anschließend erfolgt die Festlegung der Informationssicherheitspolitik. Hierbei handelt es sich um eine formale Erklärung, in der die oberste Leitung die übergeordneten Informationssicherheitsziele kommuniziert.

Schritt 2 - Beurteilung von Informationssicherheitsrisiken

Anschließend beurteilen Sie Risiken, die die Informationswerte Ihrer Organisation betreffen. Hierbei sollten Sie mögliche Bedrohungen, Schwachstellen der Informationswerte und die Wahrscheinlichkeit, dass eine Bedrohung eintritt, bewerten. Welche Methode Sie zur Beurteilung der ISMS Risiken nutzen, ist in der ISO 27001 dabei nicht vorgeschrieben. Sie sollten aber sowohl die Methodik als auch die Ergebnisse der Risikobeurteilung dokumentieren.

Schritt 3 - Informationssicherheitsrisiken behandeln

Im dritten Schritt geht es anschließend um den Umgang mit ermittelten Risiken. Hierfür müssen Sie zuerst festlegen, welche Risiken nicht so schwerwiegend sind, sodass Sie diese akzeptieren können. Risiken, die nicht akzeptiert werden können, müssen Sie dann mithilfe geeigneter Maßnahmen auf ein Minimum reduzieren. Prüfen Sie hierzu zunächst, ob nicht bereits Schutzmaßnahmen bestehen. So sparen Sie nicht nur Zeit, sondern auch Kosten.

Schritt 4 - Schutzmaßnahmen auswählen und umsetzen

Ziel der Auswahl geeigneter Sicherheitsmaßnahmen sollte sein, dass die Maßnahmen die Risiken auf ein akzeptables Niveau senken. Berücksichtigen Sie an dieser Stelle auch Anforderungen und ggf. Beschränkungen durch Gesetze. Außerdem sollten die Maßnahmen im Einklang mit den Zielen Ihrer Organisation stehen und das Verhältnis zwischen den Kosten der Umsetzung im Vergleich zur Verminderung der Risiken muss ausgewogen sein. Wichtig ist dabei auch, dass Sie die zu erwartenden Verluste durch dem Eintritt Risiken mit den Umsetzungskosten abwägen. Sind die Investitionskosten der Sicherheitsmaßnahmen um ein vielfaches höher als die Verlusterwartung, sollten Sie die Maßnahmen nochmals überdenken.

Schritt 5 - Kontinuierliche Überwachung und Bewertung der Leistung des ISMS

Sowohl die Informationssicherheitsleistung als auch das Informationssicherheits-Managementsystem müssen regelmäßig überwacht, analysiert und bewerten werden. Durch interne Audits können Sie zudem prüfen, ob Ihr Energiemanagementsystem die Anforderungen des Standards ISO/IEC 27001 erfüllt. Durch interne Audits findet eine regelmäßige, nachhaltige Prüfung des gesamten Systems statt. Dabei prüft der interne Auditor auch, ob angemessene Maßnahmen zur Risikobehandlung definiert sind. Stellt der Auditor Nicht-Konformitäten mit den Normanforderungen fest, müssen Sie entsprechende Korrekturmaßnahmen festlegen und Vorkehrungen zur Vorbeugung treffen.

Auch die Managementbewertung durch die oberste Leitung ist Teil der Überwachung des ISMS. Dabei bewertet das Management in regelmäßigen Abständen das Informationssicherheits-Managementsystem. Im Fokus eines solchen „Management Review“ sollten dabei die Eignung, Angemessenheit und Wirksamkeit des Systems stehen. Die Ergebnisse der internen Audits werden als Basis der Managementbewertung herangezogen. Anschließend legt die oberste Leitung das weitere Vorgehen zur Informationssicherheit fest.

Schritt 6 - Fortlaufende Verbesserung des Managementsystems

Durch die kontinuierliche Verbesserung (KVP) Ihres ISMS tragen Sie zu einer Erhöhung der Informationssicherheitsziele – Vertraulichkeit, Integrität sowie Verfügbarkeit – bei. Die Ergebnisse aus den ISO 27001 Audits sowie der Managementbewertung bilden dabei die Grundlage für die fortlaufende Verbesserung. Natürlich reicht es nicht aus, Nicht-Konformitäten abzustellen. Ebenso müssen Sie funktionierende Schutzmaßnahmen standardisieren. Prüfen Sie, ob funktionierende Maßnahmen nicht noch weiter verbessert werden können.

Die Harmonized Structure der ISO IEC 27001

Die ISO/IEC 27001 ist eine international anerkannte Norm für Informationssicherheits-Managementsysteme (ISMS). Seit der Revision 2022 folgt sie der sogenannten Harmonized Structure (HS), die früher als "High Level Structure (HLS)" bekannt war. Diese Struktur sorgt für eine einheitliche Gliederung aller ISO-Managementsystemnormen und erleichtert so die Integration mehrerer Managementsysteme (z. B. ISO 9001, ISO 14001, etc.). Hier ist der Aufbau der ISO 27001:2022 nach der Harmonized Structure:

- Kapitel 1-3 Anwendungsbereich, Verweisungen & Begriffe

Zweck der Norm, Geltungsbereich sowie Verweise auf andere Normen werden beschrieben. Im 3. Kapitel werden dann zentrale Begriffe der Informationssicherheit, wie z. B. „ISMS“, „Risiko“ und „Maßnahme“ definiert. - Kapitel 4 Kontext der Organisation

Identifikation interner und externer Einflussfaktoren auf die Informationssicherheit sowie der Erwartungen interessierter Parteien. - Kapitel 5 Führung

Verantwortung und Engagement der obersten Leitung für das ISMS inkl. Einführung einer klaren und verbindlichen Informationssicherheitspolitik, die die strategische Ausrichtung der Organisation widerspiegelt und Festlegung der Verantwortlichkeiten. - Kapitel 6 Planung

Die Organisation muss Risiken für die Informationssicherheit erkennen, bewerten und angemessen behandeln, aber auch Chancen nutzen, um das ISMS zu verbessern. - Kapitel 7 Unterstützung

Bereitstellung sowohl personeller als auch technischer Mittel, Schulung der Mitarbeiter und gezielte Kommunikation und Dokumentation. - Kapitel 8 Betrieb

Planung und Steuerung betrieblicher Prozesse mit Durchführung der Risikobewertung und Risikobehandlung. - Kapitel 9 Bewertung der Leistung

Wirksamkeit der getroffenen Informationssicherheitsmaßnahmen systematisch bewerten und sicherstellen, dass die definierten Ziele erreicht werden. - Kapitel 10. Verbesserung

Strukturierter Umgang mit Nichtkonformitäten sowie Umsetzung von Korrektur- und Verbesserungsmaßnahmen als wesentlicher Bestandteil des Informationssicherheits-Managementsystems (ISMS).

Anhang A – Maßnahmenziele und Maßnahmen (Controls)

Anhang A der ISO/IEC 27001 enthält eine strukturierte Liste von Informationssicherheitsmaßnahmen (Controls), die als Orientierung für den Aufbau und die Umsetzung eines wirksamen Informationssicherheitsmanagementsystems dienen. Diese Maßnahmen sind in vier Themenbereiche gegliedert und unterstützen dabei, identifizierte Risiken im Rahmen der Risikobehandlung systematisch zu adressieren. Die aktuelle Version der Norm (ISO/IEC 27001:2022) gliedert Anhang A in 93 Maßnahmen, die in folgende vier Hauptkategorien unterteilt sind:

- Organisatorische Maßnahmen (Organizational Controls) – z. B. Richtlinien zur Informationssicherheit, Rollen und Verantwortlichkeiten, Schulungen, Lieferantenmanagement.

- Personenbezogene Maßnahmen (People Controls) – z. B. Schulung und Sensibilisierung der Mitarbeiter, Verantwortlichkeiten vor, während und nach dem Arbeitsverhältnis.

- Physische Maßnahmen (Physical Controls) – z. B. Zutrittskontrollen, Schutz vor physischem Zugriff und Umwelteinflüssen.

- Technologische Maßnahmen (Technological Controls) – z. B. Zugriffskontrollen, Kryptografie, Schutz vor Malware, Überwachung und Protokollierung.

Diese Maßnahmen sind nicht verpflichtend im Sinne eines vollständigen Einsatzes, sondern dienen als Referenzrahmen. Organisationen müssen im Rahmen ihrer Risikobewertung und -behandlung individuell entscheiden, welche Maßnahmen für sie relevant und angemessen sind. Die getroffenen Entscheidungen, einschließlich abgelehnter Controls, müssen im sogenannten Statement of Applicability (SoA) dokumentiert und begründet werden.

Diese Struktur macht ISO 27001 zu einem vollständigen, prozessorientierten Managementsystem, das auf Risikobewusstsein, kontinuierliche Verbesserung und klare Verantwortlichkeiten setzt. Die DIN ISO/IEC 27001 ist dabei die deutsche Ausgabe der internationalen Norm ISO/IEC 27001, veröffentlicht durch das Deutsche Institut für Normung (DIN). Sie ist vollständig inhaltsgleich mit der internationalen Norm, trägt jedoch zusätzlich den Hinweis auf die deutsche Normenausgabe.

Risikomanagement im Rahmen des ISMS nach ISO 27001

Das Risikomanagement ist das zentrale Element eines Informationssicherheitsmanagementsystems nach ISO/IEC 27001. Ziel ist es, Informationssicherheitsrisiken systematisch zu identifizieren, zu bewerten und mit geeigneten Maßnahmen zu behandeln, um die Schutzziele Vertraulichkeit, Integrität und Verfügbarkeit sicherzustellen. Kurz zusammengefasst, enthält das Risikomanagement im Rahmen des ISMS folgende Schritte:

1. Risikoidentifikation

- Analyse des Unternehmenskontexts und der Informationswerte (Assets)

- Ermittlung von Bedrohungen (z. B. Hackerangriffe, menschliche Fehler) und Schwachstellen (z. B. fehlende Updates)

- Zuordnung zu betroffenen Systemen, Prozessen oder Personen

2. Risikobewertung

- Einschätzung der Eintrittswahrscheinlichkeit und Auswirkung jedes identifizierten Risikos

- Bildung eines Risikograds (z. B. durch Risikomatrix)

- Priorisierung der Risiken nach Relevanz

3. Risikobehandlung

- Auswahl geeigneter Maßnahmen zur Risikominderung

- Vermeidung (z. B. Prozesse ändern)

- Verringerung (z. B. technische Schutzmaßnahmen)

- Übertragung (z. B. Versicherung)

- Akzeptanz (bei tolerierbaren Risiken) - Orientierung an den Maßnahmen aus Anhang A der ISO/IEC 27001

4. Statement of Applicability (SoA)

- Dokumentation aller umgesetzten, akzeptierten oder abgelehnten Sicherheitsmaßnahmen

- Begründung der Auswahl/Nichtauswahl aus den 93 Controls in Anhang A

5. Überwachung und Verbesserung

- Regelmäßige Überprüfung der Risiken und Maßnahmen

- Anpassung bei Veränderungen (z. B. neue Technologien, gesetzliche Änderungen)

- Integration in den kontinuierlichen Verbesserungsprozess

Das Risikomanagement nach ISO 27001 ist dabei nicht starr – es muss zur Organisation passen. Der gewählte Bewertungsansatz (qualitativ oder quantitativ) sowie die Dokumentation müssen nachvollziehbar und reproduzierbar sein.

Interessante Produkte für Sie

Kursformen

Zertifikat

Informationen

Welche Vorteile bietet ein Informationssicherheitsmanagementsystem?

Ein Informationssicherheitsmanagementsystem nach ISO 27001 bietet Unternehmen zahlreiche Vorteile. Im Mittelpunkt steht der systematische Schutz sensibler Informationen, insbesondere in Bezug auf Vertraulichkeit, Integrität und Verfügbarkeit. Die Norm hilft, Sicherheitsrisiken zu identifizieren, zu bewerten und durch geeignete Maßnahmen zu minimieren.

Ein zertifiziertes ISMS stärkt das Vertrauen von Kunden, Partnern und Behörden, da es nachweist, dass das Unternehmen verantwortungsvoll mit Informationen umgeht. Besonders in sicherheitskritischen Branchen wie IT, Gesundheit oder Finanzen wird eine ISO 27001-Zertifizierung zunehmend vorausgesetzt. Gleichzeitig unterstützt die Norm bei der Erfüllung gesetzlicher Anforderungen, z. B. im Rahmen der DSGVO oder des IT-Sicherheitsgesetzes.

Ein wesentlicher Vorteil liegt im systematischen Risikomanagement. Durch strukturierte Risikoanalysen lassen sich potenzielle Bedrohungen frühzeitig erkennen und angemessen behandeln. Dadurch werden Sicherheitsvorfälle reduziert, was auch finanzielle Risiken mindert. Zudem sorgt ISO 27001 durch regelmäßige Audits und Überprüfungen für eine kontinuierliche Verbesserung des Sicherheitsniveaus.

Die Einführung eines ISMS kann langfristig Kosten senken, da Sicherheitsvorfälle, Betriebsunterbrechungen und Bußgelder vermieden werden. Auch die interne Organisation profitiert: Prozesse werden klar definiert, Zuständigkeiten zugewiesen und Sicherheitsmaßnahmen nachvollziehbar dokumentiert. Dank der Harmonized Structure (HLS) ist das ISMS leicht mit bestehenden Managementsystemen wie ISO 9001 kombinierbar, was Synergien schafft. Nicht zuletzt verschafft eine ISO 27001-Zertifizierung Unternehmen einen Wettbewerbsvorteil, da sie Sicherheit und Professionalität signalisiert.

Insgesamt trägt ein ISMS nach ISO 27001 dazu bei, Informationssicherheit gezielt zu managen, Risiken zu beherrschen und das Unternehmen zukunftssicher aufzustellen.

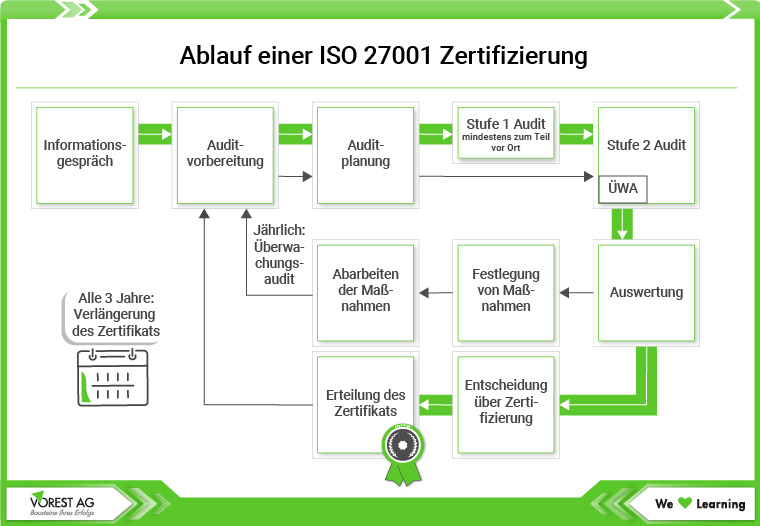

Wie erfolgt die Zertifizierung eines ISMS ISO 27001?

Die Zertifizierung eines ISMS nach ISO 27001 erfolgt in mehreren Schritten. Zunächst bereitet sich das Unternehmen intern vor, indem es das ISMS aufbaut, notwendige Dokumentationen erstellt, eine Risikobewertung durchführt und interne Audits sowie eine Managementbewertung umsetzt.

Anschließend wird eine akkreditierte Zertifizierungsstelle ausgewählt, die den Zertifizierungsprozess durchführt. Dieser beginnt mit einem Audit in zwei Stufen: In Stufe 1 prüfen die Auditoren die Dokumentation des ISMS, um sicherzustellen, dass die formalen Anforderungen erfüllt sind. In Stufe 2 folgt das eigentliche Systemaudit, bei dem vor Ort die praktische Umsetzung und Wirksamkeit des ISMS überprüft wird. Festgestellte Abweichungen müssen behoben werden, bevor das Zertifikat erteilt wird. Das ISO 27001-Zertifikat ist drei Jahre gültig, wobei jährlich Überwachungsaudits stattfinden, um die fortlaufende Anwendung und Verbesserung des Systems sicherzustellen. Nach Ablauf der Gültigkeit ist ein vollständiges Rezertifizierungsaudit erforderlich, um das Zertifikat zu verlängern.

Lesen Sie mehr auf unserer Seite: Was ist eine ISMS ISO 27001 Zertifizierung?

Kosten eines ISMS nach ISO 27001

Die Kosten für die Einführung und den Betrieb eines Informationssicherheitsmanagementsystems nach ISO 27001 können stark variieren – je nach Unternehmensgröße, Branche, bestehender IT-Infrastruktur, interner Expertise und gewünschtem Zertifizierungsgrad. Nachfolgend eine grobe Aufschlüsselung der typischen Kostenfaktoren für für kleine bis mittelgroße Unternehmen. Große Organisationen oder Konzerne müssen mit deutlich höheren Beträgen rechnen.

Einmalkosten für die Einführung:

- Initiale Gap-Analyse

Ermittlung des Reifegrads/Abweichungen zur Norm, ca. 1.000 – 10.000 € - Beratung / externe Unterstützung

Externe ISMS-Experten für Planung, Doku, Risikoanalyse, ca. 5.000 – 50.000 € - Schulungen / Awareness

Trainings für Mitarbeiter und ISMS-Verantwortliche, ca. 500 – 5.000 € - Dokumentation & Tools

Erstellung von Richtlinien, Prozessen, ggf. ISMS-Software, ca. 1.000 – 10.000 € - Technische Maßnahmen

Z. B. Firewalls, Backup-Systeme, Zugangskontrollen, Kosten variieren sehr stark, ca. 1.000 bis zu 50.000 €

Laufende Betriebskosten (jährlich):

- Personalaufwand intern

Pflege des ISMS, Audits, Risikomanagement, Awareness etc., ca. 0,1–1 FTE je nach Größe (Ein FTE von 0,5 bedeutet, dass etwa 50 % einer Vollzeitstelle für das ISMS aufgewendet werden) - Interne / externe Audits

Jährliche Überwachungsaudits durch Zertifizierer oder interne Auditoren, ca. 3.000 – 15.000 € - Zertifizierungskosten (alle 3 Jahre)

Erstzertifizierung + Rezertifizierung + jährliche Überwachungsaudits, ca. 10.000 – 30.000 € (für 3 Jahre) - ISMS-Tool-Software (optional)

Tools für Doku, Risikomanagement, Maßnahmenverfolgung, ca. 1.000 – 15.000 €/Jahr

Zusätzliche Kostenpunkte

Zusätzliche Faktoren, die die Kosten eines ISMS beeinflussen, umfassen die Komplexität der IT-Landschaft, die Anzahl und Standorte der Mitarbeitenden, sowie spezifische Anforderungen von Kunden oder regulatorischen Stellen. Eine komplexe IT-Infrastruktur mit verschiedenen Systemen, Netzwerken und Anwendungen erfordert möglicherweise mehr Aufwand für die Implementierung und Wartung von Sicherheitsmaßnahmen. Auch die Anzahl der Mitarbeitenden und deren geografische Verteilung kann die Kosten beeinflussen, da mehr Schulungen, spezifische Sicherheitsvorkehrungen und zusätzliche Ressourcen für Remote-Standorte notwendig sein können.

Zudem können Anforderungen von Kunden oder regulatorischen Stellen, wie etwa bei Unternehmen in kritischen Infrastrukturen (KRITIS), zusätzliche Anforderungen an die Informationssicherheit mit sich bringen, die ebenfalls die Kosten beeinflussen. Schließlich können bestehende Managementsysteme, wie beispielsweise ein bereits implementiertes ISO 9001-Qualitätsmanagementsystem, Synergieeffekte bieten, die den Aufwand für die Einführung und Pflege eines ISMS reduzieren, da viele Prozesse und Dokumentationen bereits vorhanden sind.

Ich helfe Ihnen gerne weiter!

Kati Schäfer

Produktmanagement Training & PRO SYS

Tel.: 07231 92 23 91 - 0

E-Mail: kschaefer@vorest-ag.de